|

knw1l20iwip64011359353.gif

! p& M' s1 _: H3 p7 F# a点击上方蓝色字体,关注我们* Z7 H+ G, Z; S f) d

很多计算机专业大学生经常和我交流:毕业设计没思路、不会做、论文不会写、太难了......2 k' I% ~2 X4 d5 J1 c

* Z" G0 E3 Y. k3 T9 i针对这些问题,决定分享一些软、硬件项目的设计思路和实施方法,希望可以帮助大家,也祝愿各位学子,顺利毕业!2 V& U" w3 D. ?" {) h1 u! r6 S

: {" }$ v! z; N4 p

kaqcznhumlr64011359453.png

, Q p* g$ s9 @0 l

, Q p* g$ s9 @0 l

5 ?5 W* E8 ~+ ~1 z1 O

项目专栏:https://blog.csdn.net/m0_38106923/category_11085518.html?spm=1001.2014.3001.5482

* P; y; s1 J, N& [8 [4 n) ]" U2 f+ ]2 @& d

对计算机技术感兴趣的小伙伴请关注公众号:美男子玩编程,公众号优先推送最新技术博文,创作不易,请各位朋友多多点赞、收藏、关注支持~/ I4 S6 U4 r) w, L

目前主流的网络扫描器,大多数采用的是命令行界面,用户使用的门槛相对较高,可视化的图形界面旨在提供给用户一个友好的使用环境,这种用户—界面的体系结构深受广大喜爱。它不需要用户去熟记过多的参数,只需要填入相应的关键信息,通过鼠标点击选择即可完成,大大降低了操作使用的难度。

: E! `/ M6 k5 q, F- R1: m8 t4 j9 `- n# v4 F* A$ c

系统目标

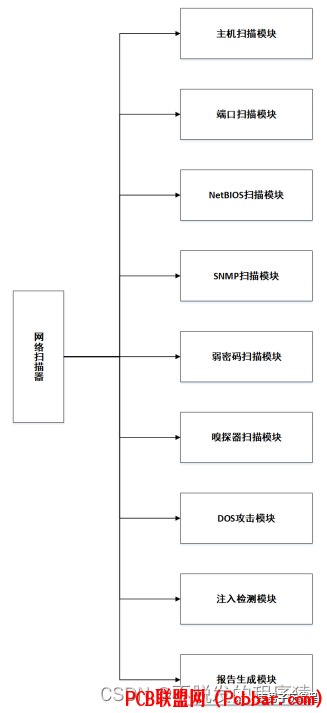

, Q6 \" G, }3 K. c) |# Q- d本设计的最终目标是打造一个具有多种扫描功能的网络扫描器。该扫描器具有以下功能:0 ^3 A) d3 ] x/ J. R" M. R, x

可视化的图形界面,旨在为用户提供友好的使用环境。实现一些基本的扫描任务,如读取到目的主机的软硬件信息,开放的端口等等。帮助用户去自动生成符合用户心理的扫描结果报告,并将扫描结果以文件的形式展现出了。

. L7 R' I( Z4 A i9 P4 R# b6 ~5 |1 g3 E: b) ?* B1 }

其对应的整体层次设计图如下图所示:

# g H( T5 B& [0 S4 V, v: Z: S" {+ I& ~% v) h

y0qoq4paod464011359553.png

$ _7 S, Q9 J- W* p7 b& x4 G: o# W4 Q0 P. y

项目工程资源下载请参见:https://www.syjshare.com/res/40V489VZ& O% w ^9 p; w7 m% ^' O

2

: K' y9 X$ g7 w9 F" H6 \2 |. ]系统原理

9 R' j+ m" R/ E: D" J. {7 ?管理员站在攻击者的角度去看网络扫描器的工作原理,一切都变得清晰易懂。作为一个攻击者,管理员会考虑首先去搜索网络上存活的主机,选择其中某一些主机作为管理员攻击的目标,管理员再通过向目标主机发送数据包,通过分析反馈的数据包,寻找可能存在的安全隐患,通过利用这些安全隐患去模拟尝试攻击,找到修复该安全隐患的解决方案,从而达到修复漏洞的目的。网络扫描器的工作原理如下图所示:

/ G1 r5 S7 E5 o8 m8 e& o. _6 {% u5 @- k1 N5 |! k5 E; ?

fdodfjxl3xa64011359653.png

, y& t% f) O& ]* r6 q( r

, y& t% f) O& ]* r6 q( r

- D3 C7 x7 F# ~9 A9 r2 ]1 ?! A

/ l k7 q. T m! w, D! i8 h3: B- r5 b9 m4 d) s

系统设计2 I4 J) \7 @3 ?4 w/ K9 M9 p

3.1、主机扫描模块

% t7 I5 |- s# m& m' x主机扫描就是扫描网络中可能存在的主机,主要是通过向特定的主机或者目的 IP 发送构造的 ICMP 协议包来确定目标网络上的主机是否可达。其流程图如下图所示:

; t- j$ S* @ u4 |' _1 \2 y$ \1 B* B

x1yphiofjeb64011359753.png

- j ?6 i" y" s. E' I

- j ?6 i" y" s. E' I

" w0 A' @- ~) J

3.2、端口扫描模块& R8 o# j% w: K3 J$ k! Y

对某一 IP 段目标主机 IP 的一段端口逐个连接,通过发送数据包对目标主机进行通信,根据反馈回来的数据包信息判断该主机的开放状态,根据其开放端口所对应的主机服务去有针对性的发起相关的服务缺陷攻击。其流程图如下图所示:3 ~+ T* j& i" K% g

5 D- l% G" k4 n4 k/ T' ?3 g

rbmcevuanin64011359853.png

3 d3 G s. |7 s

3 d3 G s. |7 s

3 w3 l7 H$ w* K2 W% ~, U3.3、NetBIOS 扫描模块

' W, k% ?% s$ M6 F! `5 ~$ R对网上基本输入输出系统 NetBIOS 协议而言,它作为应用层上的一种特殊的协议,它常常被用来管理局域网上的主机,通过该协议的相关约定,管理员可以很方便的读取到局域网上相关目标主机可拥有的相关属性的详细信息。其流程图如下图所示:+ X& j. y$ F4 e7 H* i; n

8 ~& k, n9 m: C# L2 v. f

sl130hxenih64011359953.png

$ Q! x. l7 o( y0 q* s0 n2 ~. K1 [

$ Q! x. l7 o( y0 q* s0 n2 ~. K1 [

3 p( d* V. E e' y: K; [4 Q

3.4、SNMP扫描模块 ! \+ V- U. ?7 z5 G' n! V

简单网络管理协议 SNMP 是对智能终端设备做简单管理,管理员可以利用该协议的相关约定去获取支持该协议的各种设备的详细的信息。其流程图如下图所示:

' D$ a1 e2 ^$ m' r& a/ ~/ |/ B/ n* w5 @

lit1vrscmnx64011360054.png

/ U; j% d4 p" \/ m# t+ [) a3 A

/ U; j% d4 p" \/ m# t+ [) a3 A

+ ~* F* `, G5 r! x) ?# _( }

3.5、弱密码扫描模块

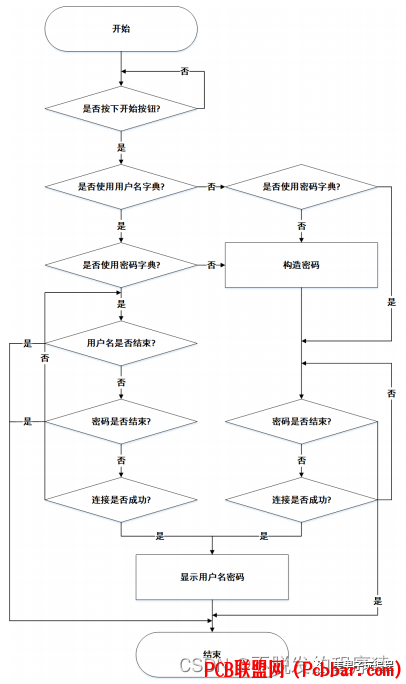

+ X' R* [- H2 h/ P* ]- x弱密码扫描是逐个对目标主机的用户名和密码进行扫描,依次穷举遍历所有的用户名和密码的组合,用遍历生成的密码去逐次尝试验证。通过密码验证系统给出的正确或错误的反馈来判断是否成功获取到了用户的信息。其流程图如下图所示:0 o ^- m8 w1 q: k

7 D+ R7 o( i, Z7 O2 B8 l

5hhulgsonoi64011360154.png

; ]8 c( v& K& f' \6 R

3 H5 b! h4 c G% @8 L9 E3.6、嗅探器扫描模块" |- |: G* e. X% y4 A, l0 B/ n

嗅探器扫描是对所接收到的所有数据包进行实时监听,然后依次与监测关键字进行匹配,筛选出那些关键信息。其流程图如下图所示:0 h" \: `8 B4 G, \+ U/ L J8 t( L

. T7 B6 z7 M/ u0 q" R) x

squ2k10rwlv64011360254.png

9 R3 ~" i% o5 e6 V' y

9 R3 ~" i% o5 e6 V' y

9 r: R/ V, w. w8 O3.7、DOS攻击模块9 w6 k' ^8 k) O0 }

DOS 攻击是对目标 IP 的特定端口采用指定的线程数去发送大量的数据和连接请求,不断的消耗目标主机的资源,从而造成目标主机连接资源耗尽,导致其它主机无法使用这些连接资源。其流程图如下图所示:

8 q( x% _8 K, Q% V. Z9 E; {& O1 B7 q( S0 H

34l3zuimaaz64011360354.png

3 Z) R! m2 d/ {3 X* k7 i

3 Z) R! m2 d/ {3 X* k7 i

; g% F5 v' n5 A9 Q% k: |$ I; ^

3.8、注入检测模块

* T$ ]. H# F6 a) \由于程序员及软件设计师在编写程序或设计相关软件模型的过程中出现了设计缺陷,导致非法用户可以通过构造一系列特殊的字符串去拼接到软件的缺陷部分,从而导致非授权用户可以绕过系统验证而读取到数据库中的隐私数据,从而造成信息的泄露,造成巨大的损失。其流程图如下图所示:: k9 J6 O0 E$ L0 D; m% {% P2 c& V! ]

2 A9 z+ i; |9 |! L, V% s

tbz1jcfgcer64011360454.png

* u& Z' h0 w' N4 O: t" K

* u& Z' h0 w' N4 O: t" K

" z& } m9 {- p+ P( E

3.9、报告生成模块: T) e( k4 u' N7 M5 [

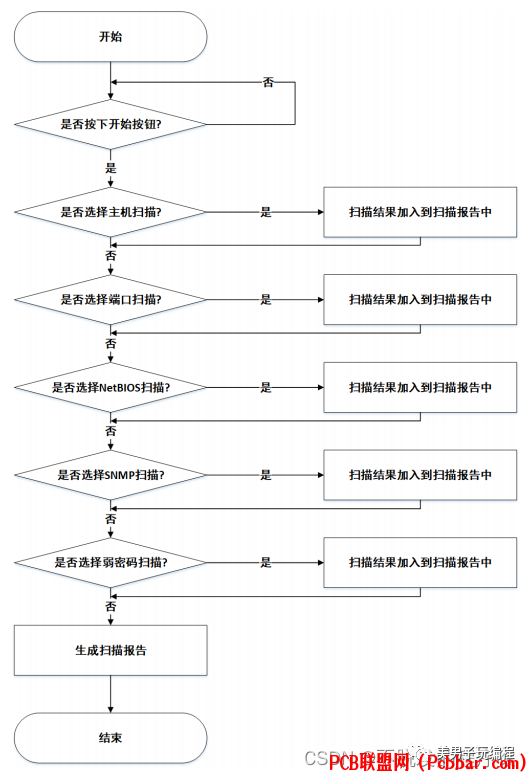

报告生成是网络扫描器所提供的任意多种扫描功能对目标 IP 的扫描结果进行汇总,最终以报告的形式打印出来,提供了 html、txt 和 xml 三种打印格式。其流程图如下图所示:8 V: z$ p7 B7 E5 t

! S% {2 p6 B. N" [. P& v! L0 w

alfrugi1rm164011360554.png

2 ]# g4 V5 U' u$ U' ?: x' ~6 s

2 ]# g4 V5 U' u$ U' ?: x' ~6 s

: ^2 ~' D" A& p9 s

4

4 L% l* E9 V( |( B" F系统实现

- E* l) A9 \/ s# D6 C' y- p1 T4.1、工作流图9 s8 T) n) g' w- o3 ? D% O

网络扫描器主要工作流程图如下图所示:

: g0 k1 }; c e" r. {0 q! C k d- f9 L

13bhowwqmke64011360654.png

3 T8 c( d" V8 Q- f

( D) j7 E& w! i+ `+ y4.2、界面设计: g/ L6 p9 m, c, @* P8 x* g

4.2.1、主界面

! L/ |- R9 I- f( E$ B0 A# o网络扫描器主界面如下图所示:

4 k6 C6 E. t9 T, Y4 ]) \; \9 _! j/ k5 u4 l

1z0unyxce1z64011360754.png

$ S4 Y% `# X m! \- h

; {5 s! j$ G/ ~1 j J4.2.2、子界面

. P+ ^. c, ], }' ~- K+ Z: t0 F网络扫描器共实现了九个功能模块,下面管理员分别看看这九个功能模块的子界面。# N" M0 n i* g, f* q- `

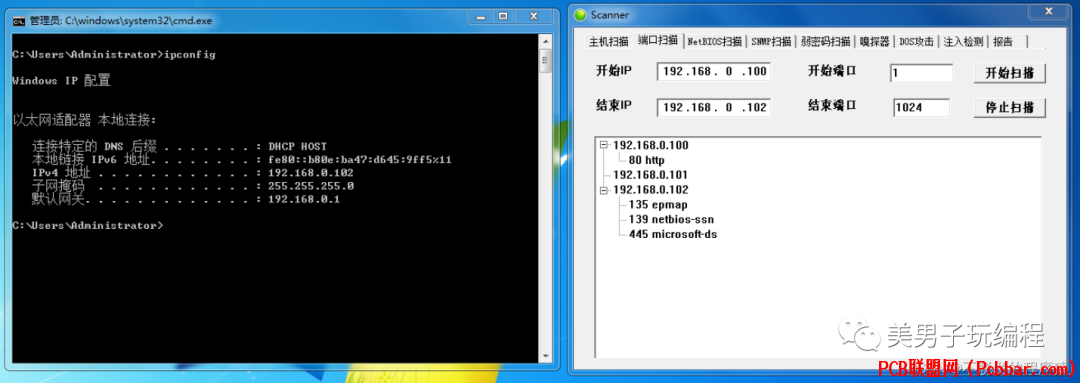

- V9 @) g3 B# D( y7 _/ j) E& O下图的是主机扫描功能模块的界面:

+ F; v8 _! p! J% M$ c3 \

5 O' U# ^" c5 G- {- E @

qrjee22c3al64011360855.png

% B% R8 O6 c* |5 j! b$ n& Y" n, W8 b7 L8 H) |- x9 r9 ~* u

下图展示的是端口扫描功能模块的界面:# R1 z* p; f- @8 x

% g& R( b% ?' r6 w0 O

plihy1rkwzs64011360955.png

8 K: m. }+ |: a2 F5 _' Q6 h% B

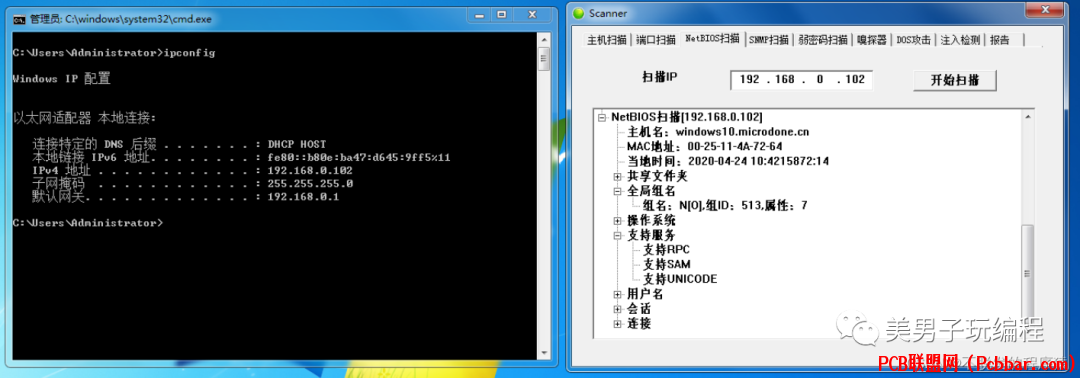

, m9 X/ n% A+ ^0 `$ {+ f下图展示的是 NetBIOS 扫描功能模块的界面:4 R* g# P* a" l# ^9 p

" w/ G- {# w/ O$ ]% j9 l& Q% i

imfqhx55pvj64011361055.png

$ Y7 o% V+ w+ B7 w+ y P4 n& ?

9 k( J9 j4 ]1 s" {- ]下图展示的是 SNMP 扫描功能模块的界面:( S, r ~( W4 h0 D. H. E6 G$ p

- l( K; l/ D, c4 \

xal1jk3x0y064011361155.png

, v+ J$ l% t3 l

, v+ J$ l% t3 l

4 ~7 f2 L, j3 j. F/ M4 ~

下图展示的是弱密码扫描功能模块的界面:

. b Q) [; |; O1 u8 H/ e

: a9 o- o; U3 h

dcyll0x5heu64011361255.png

/ W {0 c. {5 H+ e. }# w

' Z& E S: a' A' g$ D% {( \# |下图展示的是嗅探器扫描功能模块的界面:

8 v: R; C F9 C4 h# n9 n% n7 q( k% Y8 S/ u( _1 n3 S k" C

( v) J4 x% V; e3 G ( v) J4 x% V; e3 G

6 W! q+ K3 R- k4 g' ]1 t下图展示的是 DOS 攻击功能模块的界面:

/ B) G4 ]' V8 R6 J7 d/ v& K5 X1 M& l* ?3 f9 D3 J9 l v

8 d2 ]& b; b& ]+ J 8 d2 ]& b; b& ]+ J

0 D# V" G4 X% y$ L0 l+ R( ~下图展示的是注入检测功能模块的界面:

" Z" p: }1 ]0 a- T0 y, }

( ]: p. N" [% c% {4 o1 S

7 q) S. t* P/ J: i' E9 I% h$ `1 u! U: W& Z

下图展示的是报告生成功能模块的界面:3 b* B7 o, x L; b8 ^+ K

7 x% i. U2 i/ E( m

* b" r( \( V* _& E r

7 H. D, j9 Z. i* u' m0 ? y项目工程资源下载请参见:https://www.syjshare.com/res/40V489VZ

5 s3 b) j, X' c2 r! K7 T5 T4 E3 E) ~6 X1 k

' }8 N" W2 Y5 n2 Y8 G ' }8 N" W2 Y5 n2 Y8 G

往期推荐汽车软件开发V模型过程中AUTOSAR工具链的应用' j3 O+ v2 A2 u% B* ^

详解CAN总线:CAN协议分层结构及功能$ I" d: `- ?: s8 d, m3 c! K7 Z2 W

LabVIEW智能温室控制系统

# C2 [5 b% V. |7 s5 wLabVIEW实现PCB电路板坐标定位(实战篇—2)3 e5 w D0 w' G1 {9 t3 }9 {

网线的粗细和传输速率有关系吗?6类线为什么比超5类线速率快

0 ?% q! ^/ Z, p+ X9 M4 RLabVIEW OCR 实现车牌识别

+ T1 ^ j2 h# e9 L- ?$ R8 @& h7 D# d0 A

5 a% Q' w# [6 P$ ^$ E+ v 5 a% Q' w# [6 P$ ^$ E+ v

. @# ]$ u0 ~' {& e6 o' |' H点击阅读原文,更精彩~ |