|

zmszaqcwpma64067747609.png

3 w1 x2 @" d; _% ?; N* ?4 \6 \

3 w1 x2 @" d; _% ?; N* ?4 \6 \

最近有小伙伴说没有收到当天的文章推送,这是因为微信改了推送机制,有一部分小伙伴刷不到当天的文章,一些比较实用的知识和信息,错过了就是错过了,建议大家加个星标??,就能第一时间收到推送。: p% Q8 Z0 r |/ i; ] K

km0nnawg4xq64067747709.png

/ [# x7 q8 V7 w( u8 Y0 a1 M" m, v2 n“C、C++ 不安全,新应用开发时就别用了,旧应用应该采取迁移行动”,近日,美国白宫国家网络主任办公室 (ONCD)在一份主题为《回到基础构件:通往安全软件之路》的 19 页 PDF 报告中强烈呼吁道。

" s2 y3 _/ k* f5 \ ]其直言,C 和 C++ 这几种编程语言既缺乏与内存安全相关的特性,又在关键系统中大量使用,可能会带来极大的安全风险,希望开发者抓紧使用“内存安全编程语言”。

# @ W J: Z: O5 q7 Y6 P这是继美国国家安全局、网络安全和基础设施局 (CISA)等之后,又一政府机构发起呼吁,而且这一次直接与“保护国家安全”挂钩。根据报告指出,该建议是美国总统拜登网络安全战略的一部分,是“确保网络空间基石安全”的举措。

8 l2 V9 o5 u. w0 R& Z" G# L& i% ?6 K& k# ~

n2vrygyfht164067747809.png

9 y0 b4 F5 J7 }. M' u/ m

9 y0 b4 F5 J7 }. M' u/ m

" W* ] v" z& V$ S

qqvnvkeb5v164067747909.png

0 D5 l7 n3 g2 m0 Y [

0 D5 l7 n3 g2 m0 Y [

" y4 {2 }8 I- w( T2 O# i, X( x4 u

ONCD 呼吁:用内存安全的语言、让软件变得可测量, p5 U# K. R+ I5 E0 f

这份报告指出,“软件和硬件产品的用户始终被置于对网络紧急情况作出反应时立于站不住脚的位置。在多个危机的基础上作出反应往往会使他们陷入困境,而那些在第一线确保系统安全的国家不应承担这一负担的全部重量。”

5 H/ d& ? V$ \3 Q所以,ONCD 要求各大公司、工程师、开发者从两个维度切入:* `! R+ C0 V2 ^; |2 V0 e8 G0 \

从软硬件方面减少内存安全漏洞的存在,如采用内存安全的编程语言和内存安全的硬件;为了建立更好的网络安全质量度量,研究界可以解决软件可测量性这一困难而复杂的研究问题。

; d" s# X3 s$ w) g& W) O! ` J: v最终减少恶意行为者可以攻击的攻击面。

0 E, B% Z0 ?0 r

0 ~( n. \" y/ @0 u4 a2 ^6 _

rwajipvdpgs64067748009.png

) K3 p( \0 t$ B4 V

) K3 p( \0 t$ B4 V

5 F& V" L$ A. U一提不安全的语言,必定被点名的 C、C++

. g; I5 g# V+ `- H$ K0 g) N; O内存安全是指防止与内存访问相关的错误和漏洞,其中包括缓冲区溢出和悬空指针等问题。这类问题可能导致程序崩溃、未定义的行为,甚至是安全漏洞,被恶意利用。9 o1 |4 C( b; C" o3 h. d ^

这些内存安全漏洞主要分为两类:空间和时间。

6 Z* s- e) E8 ?; [空间内存安全问题是由于在为内存中的变量和对象设定的“正确”边界之外进行执行内存访问造成的。时间内存安全问题源于在时间或状态之外访问内存,例如在对象被释放后访问对象数据,或内存访问意外交错时,就会出现问题。" I, q% X( k- C8 m/ ~/ T( {

在过去几十年里,行业中发生的许多重大网络安全漏洞都是由内存安全漏洞促成的,包括 1988 年的 Morris Worm、2003 年的 Slammer Worm 拒绝服务攻击、2014 年的 Heartbleed 漏洞和 2023 年的 BLASTPASS 漏洞链。. H0 U1 |6 f! e- o& p1 h& ]) K

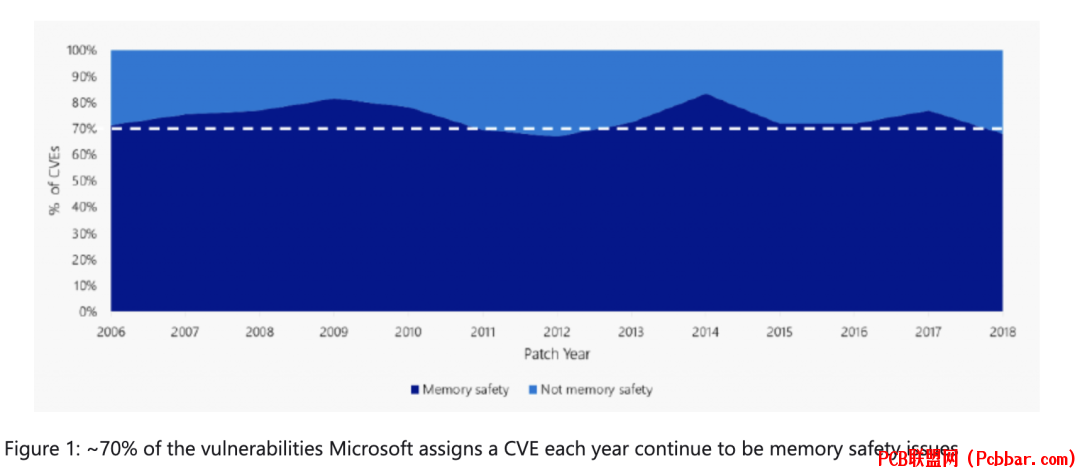

聚焦到企业维度,此前我们也曾报道过一些关键数字:

9 d8 _$ M( V- z. \# n( p0 v* v2019 年微软安全工程师透露,从 2006 到 2018 年,微软每年 CVE 的漏洞中约 70% 是内存安全问题;5 b# u" h% I) l

* L$ @' [% f: V/ E: p& s& \; l' j( L

grx0batcpsp64067748109.png

" i+ u3 L! _- Y5 H* ]' w

$ e$ {3 h& t3 v! X2020 年,在 Google Chromium 项目发现的漏洞中,约 70% 严重性安全错误是内存不安全问题(即 C/C++ 指针错误);根据 Google Project Zero 团队的分析,2021 年有 67% 的零日漏洞是内存安全漏洞;...0 }+ U$ {& ~7 I( r5 ?2 @

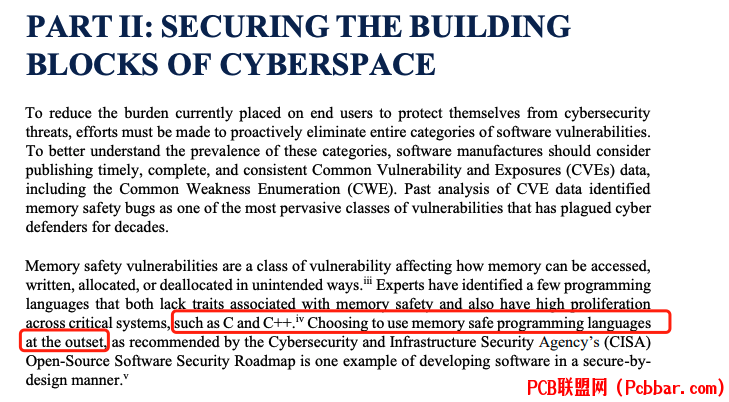

“由于许多网络安全问题始于一行代码,解决这些问题的最有效方法之一是检查程序设计语言本身”,ONCD 说道。% m. m7 h3 ~2 w! U4 G- o$ Y" _) w6 u

至于哪些是不安全的语言,ONCD 发布的报告中直接引用一些专家的观点——“专家们已经确定了一些编程语言,它们既缺乏与内存安全相关的特性,又在关键系统中具有高扩散性,例如 C 和 C++。”+ T4 ]1 N" W! q& j4 h' J

xcv0gypg3yy64067748209.png

/ }" N, s# r9 B/ T3 Z- {& W! U

/ }" N, s# r9 B/ T3 Z- {& W! U

无论是此前 CISA,还是今天的 ONCD,一提到内存不安全的编程语言,C、C++ 总是“榜上有名”,至于其中原因,主要还是和这些语言的功能特性有关:6 ~" O3 F3 ]2 ]7 D" [2 C+ K$ r

C、C++ 支持指针,这意味着程序员可以直接访问和修改内存地址。虽然这种灵活性使得一些底层操作更容易,但也增加了因为误用指针而导致的内存安全问题的风险,比如野指针、内存泄漏和越界访问。在 C 和 C++ 中,开发者需要手动分配和释放内存。这意味着程序员负责确保适当的内存分配和释放,而出现错误可能导致内存泄漏或释放后的悬挂指针问题。C 和 C++中的数组和指针没有边界检查。最终可能发生数组越界访问的错误,从而导致程序崩溃或者未定义的行为。缺乏自动垃圾回收: 相对于其他一些现代编程语言,C 和 C++ 不提供自动垃圾回收机制。这意味着程序员需要手动管理内存,容易出现错误。# p8 t4 N1 p/ M" S7 u4 n& J' b7 c3 E

由于这些特性,一些组织默认将 C、C++ 归为不安全的语言。& n6 t$ f- \' J8 ]. m) D

5 a U' c3 ]& }( ~/ K% G; g5 K

uvjbgnm0yti64067748309.png

X( K1 G1 P) U) X8 {

' d. x) e X! [NSA 主推的七大安全语言:Java、Rust、C#...6 a, |' ?: m, L7 a) U

有趣的是,报告并没有建议用一种特定的语言来代替它们。ONCD 倒是直接推荐了自己的兄弟单位,让大家去看看美国国家安全局(NSA)此前发布的网络安全信息表,并表示,“有几十种内存安全的编程语言可以使用。虽然在一些特殊情况下,使用内存安全语言可能不可行。但是在大多数情况下,使用内存安全的程序设计语言是显著改善软件安全性的最有效方法。”

; Y# k# s" W( l* @而根据 NSA 的建议,内存安全编程语言有:( V9 _! J0 A0 e' l- j/ z' P" \

RustGoC#JavaSwiftJavaScriptRuby# x" _4 @, s4 S) O3 z6 W: `

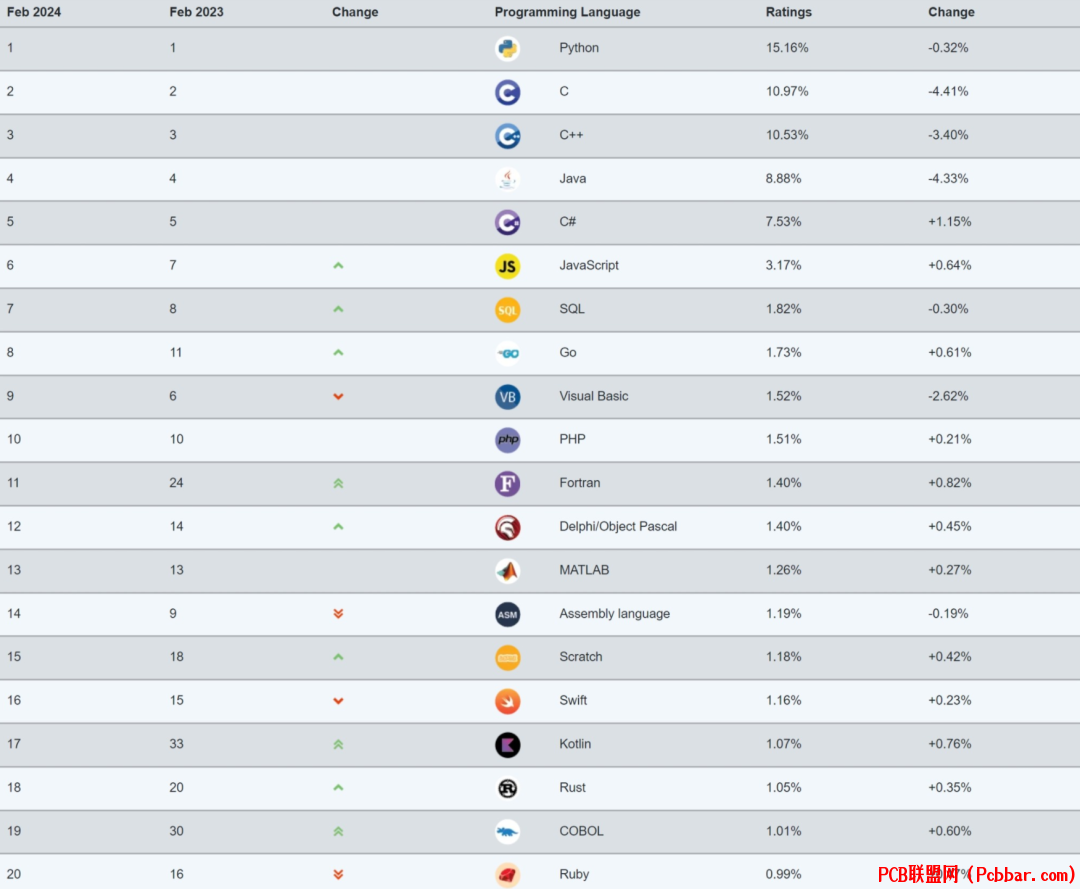

在衡量编程语言受欢迎程度的 TIOBE 指数中,NSA 推荐这些安全的编程语言:C# 排在第五位,Java 排在第四位,JavaScript 排在第六位,Go 排在第八位。而 Swift(16 位)和各大厂都在推荐的 Rust(18 位)、Ruby(20 位)排名稍微靠后。; L g" q8 `% H' G5 D! v) G; [/ \; O

从流行度上来看,这 7 种语言中只有 4 种使用率比较高,而其中热度最高的 Java,之所以被认为是内存安全语言的一部分原因是它在运行时具有强大的错误检测机制。Java 虚拟机(JVM)会在运行时检查数组边界,防止缓冲区溢出。此外,Java 中的垃圾回收机制有助于防止内存泄漏。这种自动化的错误检测和内存管理机制有助于减少程序员犯错的机会。

0 t3 s% W+ P% Z3 b0 _

ts04uddl5ze64067748410.png

2 `8 z( o( I) [6 D$ N. X' s

2 `8 z( o( I) [6 D$ N. X' s

对此,ONCD 也建议道,“对于新产品,选择构建内存安全程序设计语言是一个早期的架构决策,可以提供显着的安全优势。对于现有的代码库来说,完全重写代码更具有挑战性,但可以通过混合方法采用内存安全编程语言。例如,软件开发人员可以根据风险标准识别关键功能或库,并优先考虑重写这些功能或库的工作。”

' G/ y, p/ w: i% O. n3 a3 W8 b) t0 _' ?3 K8 ^3 d& ?- \6 X- g/ X0 l

ckdbr11ncet64067748510.png

, `3 |' C" ^$ F4 W% x7 H! S

, `3 |' C" ^$ F4 W% x7 H! S

, x. T- ]3 z( s. D/ G

硬件也要用上内存安全的语言( t+ ~2 k0 j) F! _# L3 t9 o! e+ l

除了在软件上要用安全语言之外,ONCD 认为硬件上也必须用上。

: F* v+ z( s1 R/ m在报告中,ONCD 还以“阿波罗13号登月失败”为例:" j m+ K5 n( y9 `

在 1970 年 4 月,阿波罗 13 号上的一次爆炸打乱了它的登月计划。4 K V p# ]4 h+ Z4 |/ m: A, L

宇航员航行两天后,一根暴露在外的电线引燃了一场大火,导致有一个液氧罐发生了爆炸。宇航员生存的唯一希望就是火箭科学家们做出巧妙而快速的反应。, l O `7 l$ N/ D

运用物理定律和数学规则,火箭科学家们计算出登月舱燃烧的发动机,给出的建议是,宇航员们必须继续前进,如果飞船靠近月球就有可能借助月球引力返航,最终成功地将阿波罗 13 号送上返回地球的轨道。

8 u, d0 Z% i- |3 F# w. r0 NONCD 称,五十多年过去了,航空航天工程师和决策者都没有把太空安全的未来听天由命。在很大程度上,由于现代计算和软件工程的技术进步,数字自动化已经将人为错误的风险降到了最低。& u! y* O( { x2 d

不过,太空生态系统也难免存在内存安全漏洞,但太空系统在语言使用方面存在一些限制。# \3 k" F3 R* w- R, y: E

第一,语言必须允许代码接近内核,这样才能与软件和硬件紧密交互;

R: V1 w( L( E$ x# N3 q* ~5 \4 a7 H第二,语言必须支持确定性,这样输出的时序才能保持一致;5 x$ X; ~# v3 D" [! N+ @

第三,语言必须没有或无法覆盖“垃圾回收器”,该功能可自动回收计算机程序分配的不再使用的内存。' ]! a" O6 R- m! T7 K

这些要求有助于确保太空系统所必需的可靠和可预测的结果。

4 Y/ J) L% p. ~4 i; zONCD 表示,“内存安全和内存不安全的编程语言都符合这些要求。目前,同时满足这三个属性的最广泛使用的语言是 C 和 C++,它们都不是内存安全的编程语言。Rust 是内存安全程序设计语言的一个例子,具有上述三个必要的属性,但尚未在太空系统中得到证明。需要在开发工具链、员工教育和实地案例研究方面取得进一步进展,才能证明在这些用例中存储安全语言的可行性。”$ p3 C+ f' p* n/ ?% j& Y& i: C: c! [

此外,该报告还呼吁业界要使用硬件芯片支持内存保护,其实行业中已有人展开行动,如美国 SRI International 和剑桥大学联合研究项目——硬件增强型 RISC 指令的能力(Capability Hardware Enhanced RISC Instructions,简称 CHERI),为现有的芯片架构增加了新的功能;Arm 公司也探讨了其实验性 Morello Program 及 CHERI 架构实现原理,希望借此解决系统攻击中常被利用的一系列内存访问漏洞。

% j/ a% H4 Y [ @0 w7 K6 P# I1 h. \, k同时,ONCD 认为软件的可测量性也非常重要。不过与物理工程产品不同,大多数软件缺乏统一的结构或组成。这种设计和架构的不同性导致建立通用的衡量指标异常复杂化。8 \# D. L$ X( C7 [4 e

正因此,ONCD 也无法给出具体的建议,只是希望未来更多的大型组织、科技公司以及不同的政府部门协力参与进来。

1 Y/ W: |6 u! j

7 s; k' r' p+ |+ c2 ~* b

sqhdolmg0tz64067748610.png

: e' T1 u- g, N0 i

: e' T1 u- g, N0 i

- @7 Y; U) E: b

盲目弃用并不可取,有人认为:“C++ 受到了不公正的对待”

2 d- D0 \3 z' U @/ m8 B8 L值得注意的是,不同于其他部门,ONCD 在早些时候就对这些提议还征集了一波业界的一些看法。据 DevClass 报告,各大科技公司、基金会也都纷纷表态:( P1 P# q7 b- ] v6 I1 V4 }

Rust 基金会呼吁“要求公共资助机构及其承包商默认使用 Rust 等内存安全编程语言”。微软将重点放在了软件供应链以及对开放源代码缺乏足够的投资等维度上。IBM 表示,重写软件可能过于昂贵,并提倡“保护现有软件免受内存安全漏洞影响 ”的方法。Google 表示,同意政府倡导的“向内存安全语言和框架过渡”。AWS 则“完全支持使用内存安全语言编写新项目的做法”,但也表示这“只是提高开源软件安全性的整体努力中的一个小因素”,并强调有些开发人员可能会直接禁用掉 Rust 内存安全的功能,同时逻辑错误可能会成为“比内存安全更大的安全问题”。5 j9 c0 ^: X& g3 P. a9 n0 U* ~

当然,除了支持声音之外,也有人认为 C++ 语言遭受了冤屈。) v1 g* p% s9 p# C* X. z

一位自称是“在 ISO C++(ISO/IEC SC22/WG21)中拥有数十年经验的 C++ 资深成员”发表了一篇论文做出回应。& `9 W( {" b. D& F' S: o4 \

他们的论文指出,“内存安全只是安全性中很小的一部分”,并且“C++ 的优势在于它有正式、完整规范的内存模型以及活跃的用户和实施者社区”。) e5 q* p9 V; i( V- S

相比之下,他们认为,一些被视为安全的语言却缺乏正式的规范。“C++ 受到了不公平对待。”

$ W' i$ w. ^9 i* L U他们表示,“对 C++ 的许多批评都是基于用传统语言甚至 C 语言编写的代码,这些代码没有使用旨在提高类型和资源安全性的现代设施”。7 z- _$ r' l, Y$ y3 u

同时,该团队也认为,还有很多其他方式会导致编程错误,包括逻辑错误、资源泄露、并发错误、类型错误、定时错误、终止错误等等。他们赞成加强对 C++ 程序员的教育,“从一开始学习阶段就解决安全问题”。

' g1 T% ~8 }, G( Q, v R现实来看,作为 TIOBE 榜单上的热门语言,类 UNIX 编程都在用 C,而系统级编程、游戏开发、乃至人工智能和机器学习的底层实现中,都离不开 C++ 语言。短时间内在各个应用程序上谈用内存安全语言替代,似乎并不现实。. z9 y; E, n f- t+ B

整理 | 屠敏

2 N, x3 M, {3 K$ ?! _出品 | CSDN(ID:CSDNnews)来源:5 r% x; P0 {" ^# ]) g; E0 k

https://devclass.com/2024/02/27/white-house-demands-memory-safe-programming-languages-but-iso-c-group-says-its-only-part-of-solution/

# a" q5 S% N. [7 v' C* a, Ghttps://www.whitehouse.gov/oncd/briefing-room/2024/02/26/memory-safety-statements-of-support// r" [: \2 r- O+ @

https://www.whitehouse.gov/wp-content/uploads/2024/02/Final-ONCD-Technical-Report.pdf

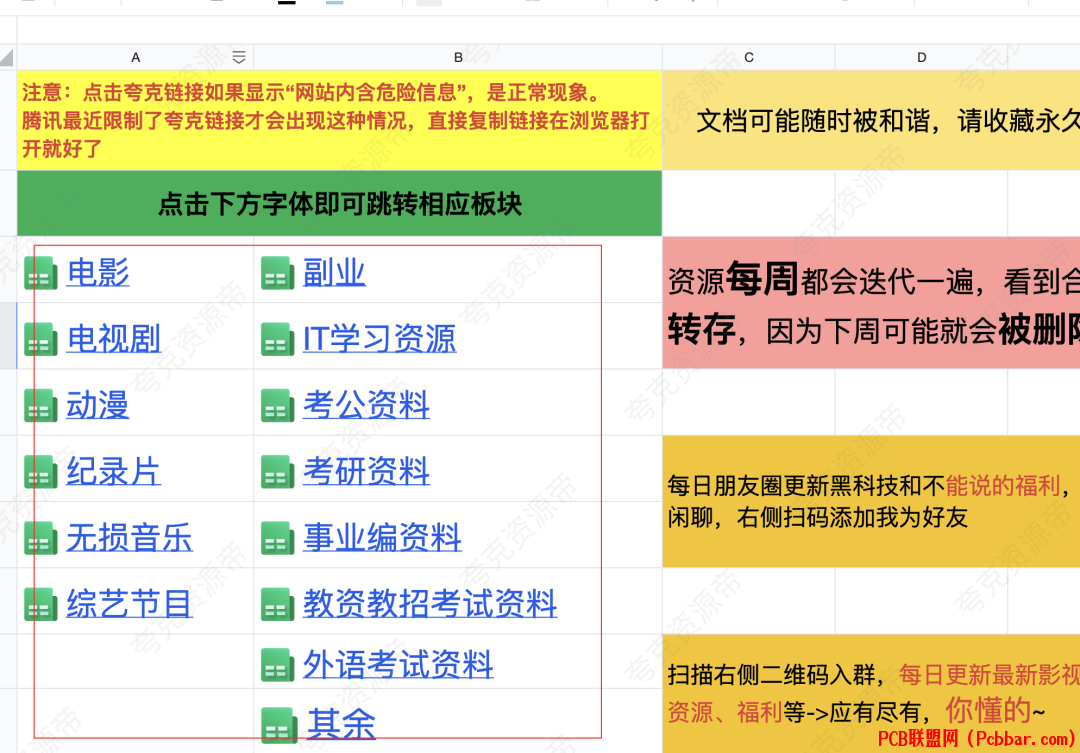

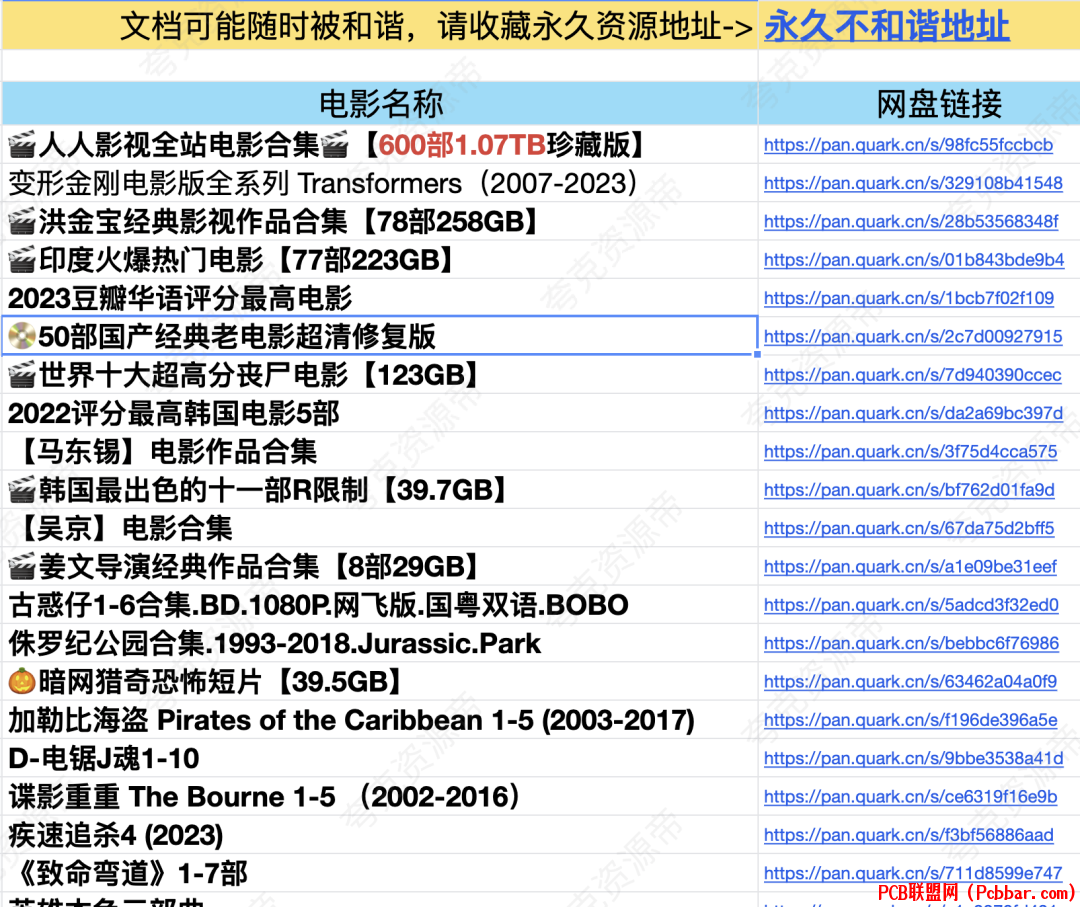

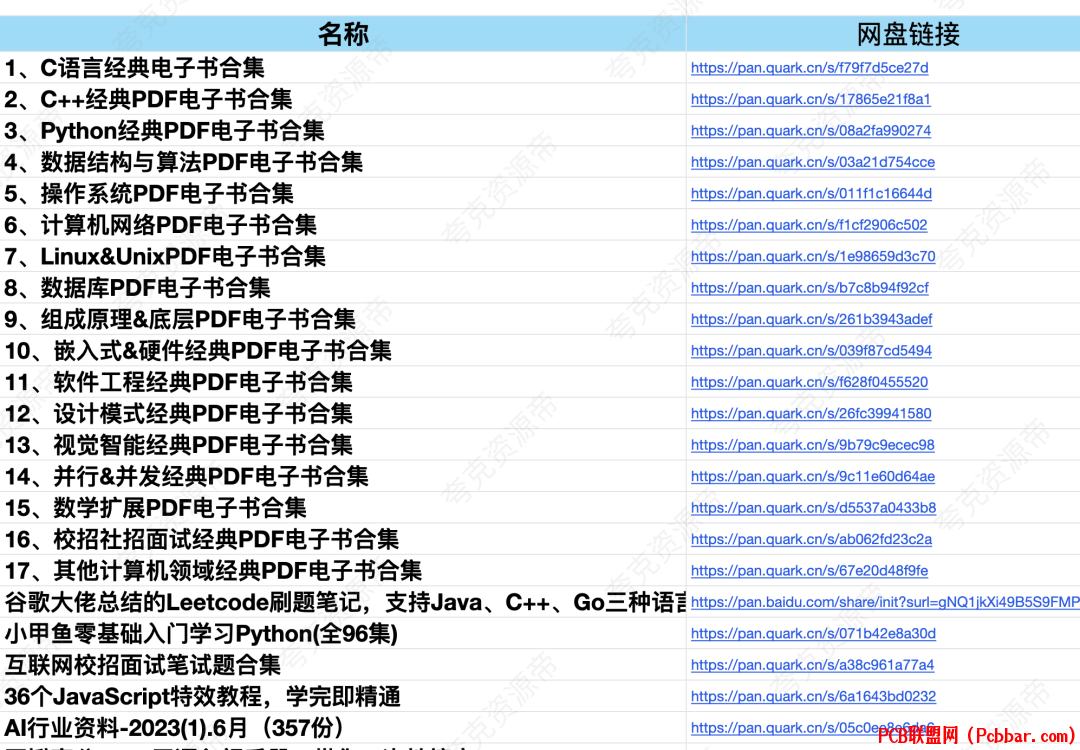

) G' C. w) F$ D" _8 t& @编程资源&影视资源分享近期发现了一份 20T各类编程/影视/学习资源的腾讯文档,其中除了互联网编程学习资源外,还有不少影视资源,分享给各位:! Q9 a- w5 h5 M i- P3 S; X

4 H3 R4 k, W1 C* R- Q( A

ecyuvnksh1164067748710.png

# l q2 o# O; k5 `3 P, t$ n

# l q2 o# O; k5 `3 P, t$ n

; r! u+ [( j$ _8 ~- ~. B+ a

0eigan1wru564067748810.png

" n( G; i$ T, g( r/ W: w* }

" n( G; i$ T, g( r/ W: w* }

& S T2 W) j! G( o& i6 |1 @; ?8 |

qvmbv2ajd3364067748911.png

/ J6 S( k6 R8 v1 V% Z资源链接:https://docs.qq.com/sheet/DY3VPVklVaFFMcUZ4?tab=9h5afr (右键复制到浏览器地址栏打开),或者点击文末「阅读原文」也可查看。* j. ~+ A0 N3 M% h0 |( E

欢迎你添加我的微信,我拉你进技术交流群。此外,我也会经常在微信上分享一些好用工具、白嫖福利、各类资源以及工作体验,还有一些内推机会。! L, m7 J) h7 U

rzl0tfmklop64067749011.png

- |3 S5 [/ v4 ]# I7 X$ {

- |3 S5 [/ v4 ]# I7 X$ {

加个微信,打开另一扇窗

3 }1 O a/ b1 _5 N

hkysqv5xfuw64067749111.gif

|